【導(dǎo)讀】時序攻擊可用在安全保護(hù)是基于密碼的微控制器,或使用確定數(shù)字的卡或密碼來進(jìn)行訪問控制的系統(tǒng),如達(dá)拉斯的iButton產(chǎn)品。這些系統(tǒng)中共有的風(fēng)險是輸入的連續(xù)數(shù)字在數(shù)據(jù)庫進(jìn)行再次校驗。

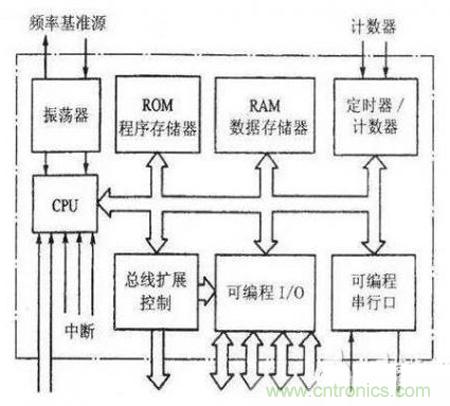

首先明白MCU是什么——即結(jié)構(gòu)與組成

Ⅰ:中央處理器CPU,包括運算器、控制器和寄存器組。是MCU內(nèi)部的核心部件,由運算部件和控制部件兩大部分組成。前者能完成數(shù)據(jù)的算術(shù)邏輯運算、位變量處理和數(shù)據(jù)傳送操作,后者是按一定時序協(xié)調(diào)工作,是分析和執(zhí)行指令的部件。

Ⅱ:存儲器,包括ROM和RAM。ROM程序存儲器,MCU的工作是按事先編制好的程序一條條循序執(zhí)行的,ROM程序存儲器即用來存放已編的程序(系統(tǒng)程序由制造廠家編制和寫入)。存儲數(shù)據(jù)掉電后不消失。ROM又分為片內(nèi)存儲器和片外(擴展)存儲器兩種。

RAM數(shù)據(jù)存儲器,在程序運行過程中可以隨時寫入數(shù)據(jù),又可以隨時讀出數(shù)據(jù)。存儲數(shù)據(jù)在掉電后不能保持。RAM也分為片內(nèi)數(shù)據(jù)存儲器和片外(擴展)存儲器兩種。

Ⅲ:輸入、輸出I/O接口,與外部輸入、輸出(電路)設(shè)備相連接。PO/P1/P2/P3等數(shù)字I/O接口,內(nèi)部電路含端口鎖存器、輸出驅(qū)動器和輸入緩沖器等電路。其中PO為三態(tài)雙向接口,P1/P2/P3數(shù)字I/O端口,內(nèi)部驅(qū)動器為“開路集電極”輸出電路,應(yīng)用時內(nèi)部或外部電路接有上拉電阻。每個端口均可作為數(shù)字信號輸入或輸出口,并具有復(fù)用功能(指端口功能有第一功能、第二功能甚至數(shù)個功能,在應(yīng)用中可靈活設(shè)置)。

MCU器件,除數(shù)字I/O端口外,還有ADC模擬量輸入、輸出端口,輸入信號經(jīng)內(nèi)部A/D轉(zhuǎn)換電路,變換為數(shù)字(頻率)信號,再進(jìn)行處理;對輸出模擬量信號,則先經(jīng)D/A轉(zhuǎn)換后,再輸出至外部電路。

再來談幾種如何破解MCU方法

一、非侵入式攻擊

不需要對元器件進(jìn)行初始化。攻擊時可以把元器件放在測試電路中分析,也可單獨連接元器件。一旦成功,這種攻擊很容易普及,并且重新進(jìn)行攻擊不需要很大的開銷。另外,使用這種攻擊不會留下痕跡。因此,這被認(rèn)為是對任意元器件的硬件安全最大的威脅。同時,通常需要很多時間和精力來尋找對特定元器件的非侵入式攻擊方法。這通常對元器件進(jìn)行反向工程,包括反匯編軟件和理解硬件版圖。

非侵入式攻擊可以是被動的或主動的。被動攻擊,也叫側(cè)面攻擊,不會對被攻擊元器件發(fā)生作用,但通常是觀察它的信號和電磁輻射。如功耗分析和時鐘攻擊。主動攻擊,如窮舉攻擊和噪聲攻擊,特點是將信號加到元器件上,包括電源線。

一個簡單的非侵入式攻擊可以是復(fù)制一個上電配置的基于SRAM的FPGA。接上配置芯片用的JATG接口,用示波器或邏輯分析儀,捕捉所有信號。然后可以通過分析波形并回復(fù)獨有的命令。

只使用到一半的FPGA資源時,可以輕微改變數(shù)據(jù)流來偽裝盜版的事實。配置時留下一點空間而不影響元器件的運行。JTAG接口在發(fā)送信號時序時也有一些自由,故盜版的波形可以設(shè)置成看上去與原始信號不一樣的。另外,破解者可以在上傳時交換行地址,給人的印象是完全不同的設(shè)計。

含糊與安全

半導(dǎo)體制造商給大客戶提供了增強產(chǎn)品防破解能力的措施:包裝上的客戶印字代替了標(biāo)準(zhǔn)的芯片型號。這給人的印象是產(chǎn)品是由定制的集成電路設(shè)計的。眾所周知,ASIC提供了很好地保護(hù)措施來防止多種攻擊,只有極少數(shù)經(jīng)驗豐富且裝備精良的破解者才有可能成功破解。這會使很多潛在的破解者望而卻步。但一個信心堅定的破解者會嘗試用簡單的方法確定芯片是不是真的ASIC。最簡單的方法是觀察連接到電源,地,時鐘,復(fù)位,串口或別的接口的引腳。與數(shù)據(jù)庫中被懷疑的微控制器相比較,這種結(jié)果非??煽?,每種微控制器都有自己的引腳特點。一旦發(fā)現(xiàn)相似的,就把它放在通用燒寫器上嘗試讀出結(jié)果。

另一個簡單的方法是限制訪問程序存儲器。通常用在智能卡中,但一些微控制器中也用到。這不是很可靠且實用的方法。當(dāng)然在智能卡中用得很好,所有的客戶被與芯片制造商迫簽署不擴散協(xié)議。但微控制器極少這樣,能被通用燒寫器燒寫的微控制器世界上很多公司都能提供。即使文件中沒有燒寫的規(guī)格,用低成本的示波器幾個小時就可以套出需要的波形。如果微控制器不被特殊通用燒寫器所支持,仍然可以通過從制造商購買開發(fā)板來獲得直接完整的協(xié)議。

二、時序攻擊(TIming attacks)

一些安全相關(guān)的操作使用輸入的值和密鑰,由半導(dǎo)體芯片執(zhí)行不同的時間來比較。小心的時序測量和分析就能恢復(fù)出密鑰。這個方法最早在1996年的文獻(xiàn)上提到。稍后這種攻擊成功破解了實際的RSA簽名的智能卡。

為了攻擊成功,需要收集裝置的信息,與處理時間整合比較,如問答延遲(quesTIon-answer delay)。很多密碼算法容易受到時序攻擊,主要原因是軟件來執(zhí)行算法。那包括執(zhí)行適時跳過需要的分支和操作條件;使用緩存;不固定時間處理指令如倍頻和分頻;還有大量的其他原因。結(jié)果就是執(zhí)行能力典型地取決于密鑰和輸入的數(shù)據(jù)。

為防止此類攻擊可以使用盲簽名(Blinding signatures)技術(shù)。這個方法是利用選定的隨機數(shù)與輸入數(shù)據(jù)混合來防止破解者知道輸入數(shù)據(jù)的數(shù)學(xué)運算法則。

時序攻擊可用在安全保護(hù)是基于密碼的微控制器,或使用確定數(shù)字的卡或密碼來進(jìn)行訪問控制的系統(tǒng),如達(dá)拉斯的iButton產(chǎn)品。這些系統(tǒng)中共有的風(fēng)險是輸入的連續(xù)數(shù)字在數(shù)據(jù)庫進(jìn)行再次校驗。系統(tǒng)需經(jīng)常檢查輸入到數(shù)據(jù)庫的密鑰的每個字節(jié),一旦發(fā)現(xiàn)不正確的字節(jié)就會立即停止,然后切換到下一個直到最后一個。所以破解者很容易測量出輸入最后一個密鑰倒請求另一個的時間,并得出發(fā)現(xiàn)的密鑰相似度。嘗試相對小的數(shù)字,有可能找到匹配的密鑰。

為防止這些攻擊,設(shè)計者需要小心計算處理器的周期。當(dāng)密碼進(jìn)行比較時確保正確和錯誤的時間是一樣的,例如:飛思卡爾的68HC08微控制器的內(nèi)部存儲器載入模塊在輸入正確的八字節(jié)密碼后可以訪問內(nèi)部閃存。為達(dá)到正確和錯誤的密碼都處理相同的時間,程序中增加了額外的空操作指令。這對時序攻擊提供了很好的保護(hù)。一些微控制器有內(nèi)部阻容振蕩器,那樣處理器的工作頻率與電壓和芯片的溫度相關(guān)。這使得時序分析很困難,攻擊時需要穩(wěn)定元器件的溫度并減少電源線上的噪聲和電壓波動。一些智能卡有內(nèi)部隨機時鐘信號使得攻擊時測量時間延遲無效。

三、窮舉攻擊(也稱暴力攻擊Brute force attacks)

暴力對于半導(dǎo)體硬件和密碼來說是另一種意思。對于密碼,暴力攻擊是對系統(tǒng)嘗試數(shù)量眾多的密鑰。通常是使用高速計算機來尋找匹配的密鑰。 一個例子是微控制器中的密碼保護(hù)設(shè)置。以TI的MSP430為例,密碼本身長度為32字節(jié)(256位),抵擋暴力攻擊已經(jīng)足夠了。但密碼分配在與處理器中斷矢量相同的存儲器地址。那么,首先減少存儲器內(nèi)矢量一直指向的區(qū)域。然后當(dāng)軟件被更新時,只有小部分的密碼被修改,因為大部分中斷子程序指向的矢量是相同的地址。

結(jié)果是,如果破解者知道早前密碼中的一個,就很容易做系統(tǒng)的搜索,在合理的時間內(nèi)找到正確的密碼。 暴力攻擊也可用在ASIC或CPLD的硬件設(shè)計來實現(xiàn)。這種情況下,破解者使用所有可能的邏輯組合到元器件可能的輸入端并觀察所有輸出。這種方法也稱為黑箱分析(Black-box analysis),因為破解者不知道被測試元器件的情況。通過所有可能的信號組合,嘗試獲得元器件的功能。這種方法對相對小的邏輯器件很有效。另一個問題是破解者使用的ASIC或CPLD有觸發(fā)器,故輸出將可能是當(dāng)前狀態(tài)或輸入的狀態(tài)。但如果預(yù)先檢查并分析信號,搜索的范圍可以顯著減少。例如,時鐘輸入,數(shù)據(jù)總線和一些控制信號是很容易認(rèn)出的。

另一種可能的暴力攻擊,對很多半導(dǎo)體芯片有效,是將外部高壓信號(通常是兩倍于電源電壓)加到芯片引腳上,來試圖進(jìn)入工廠測試或編程模式。事實上,這些引腳用數(shù)字萬用表很容易發(fā)現(xiàn),因為它們沒有保護(hù)二極管到電源腳。一旦發(fā)現(xiàn)對高壓敏感的引腳,破解者就可以嘗試可能的邏輯信號組合來加到別的引腳上,找出用于進(jìn)入工廠測試或編程模式的部分。 破解者也可用元器件的通信協(xié)議來找出設(shè)計者嵌入在軟件中的測試和更新用得隱藏功能。

芯片制造商經(jīng)常提供給后期測試用得嵌入硬件測試接口。如果這些接口的安全保護(hù)沒有適當(dāng)設(shè)計,破解者很容易利用它來讀寫片上存儲器。在智能卡中,這些測試接口通常位于芯片電路之外,并在測試后從物理上除去。 任何安全系統(tǒng),不管軟件和硬件,在設(shè)計上都可能有缺陷,對于破解者來說都是機會,暴力攻擊有可能找到它。小心設(shè)計安全保護(hù)系統(tǒng),進(jìn)行適當(dāng)?shù)脑u估,可以避免很多問題,并使得這些攻擊事實上不可行。

四、功耗分析(Power analysis)

一個運算設(shè)備的功耗取決于它當(dāng)前的狀態(tài)。依照CMOS晶體管的原理,各部分動態(tài)時的功耗比靜態(tài)的要大。當(dāng)輸入電壓加到反向器上,會引起一個晶體管短路,這個晶體管電流的增加比靜態(tài)消耗的寄生漏電要大得多。在電源線上加個10-20歐的電阻,就可以測量電流的波動。為達(dá)到更好的效果,需要使用至少12位精度和50MHz采樣速度的模數(shù)轉(zhuǎn)換器。

這些獲得的參數(shù)可以用來區(qū)別處理器的不同指令并估計總線上同時翻轉(zhuǎn)的位數(shù)。 通過平均多次重復(fù)同樣操作的電流,即使是沒有通過總線的很小信號也能區(qū)別開。有些信號如移位狀態(tài)特別有用,因為很多密碼的密鑰產(chǎn)生算法使用移位操作來逐一移出單個密鑰倒進(jìn)位標(biāo)志。即使?fàn)顟B(tài)位的變化不能直接測量,它們通常會改變指令次序或微碼的執(zhí)行,這會導(dǎo)致功耗的明顯變化。

不同指令導(dǎo)致不同級別的指令解碼和運算單元的活動,可被清晰地區(qū)別開,故運算部分能被推測出。處理器的不同單元在時鐘沿相關(guān)的不同時間里有獨有的開關(guān)狀態(tài),能被高頻儀器分離出來。

有多種不同的功耗分析技術(shù)用在破解密碼算法上。整個分析過程是相對簡單的,只需要標(biāo)準(zhǔn)的現(xiàn)有的廉價儀器設(shè)備。 功耗分析技術(shù)主要有兩種:簡單功耗分析(SPA:Simple Power Analysis)和差分功耗分析(DPA:Difference Power Analysis)。SPA是在密碼或別的安全相關(guān)操作時直接觀察功耗,可以得知設(shè)備運行時的信息如密鑰資料。如果破解者知道密碼算法,很容易通過觀察處理器指令次序,特別是移位條件轉(zhuǎn)移,找到一些位的信息。如果算法或邏輯運算的結(jié)果很容易被看出,如進(jìn)位狀態(tài),零或負(fù)標(biāo)志,就可以獲得更多的信息。

DPA是種更有效的技術(shù),因為破解者不需要知道密碼算法是如何執(zhí)行的。它使用靜態(tài)分析和已知密碼運算的大量功耗跡線來獲取隱藏信息。用統(tǒng)計方法鑒別功耗的微小區(qū)別,可用來恢復(fù)密鑰中的單個的位信息。 功耗特性當(dāng)然包括噪聲部分。額外的噪聲可以通過減少獲取信號的探針長度并小心使用測量儀器來降低它。測量接在地線上的電阻的功耗有一些優(yōu)勢。首先,減少了噪聲電平。其次,可以用示波器的探頭直接測量信號,因為大部分探針站有公共的地線與外部電源地相連。為了增加信噪比,可以通過提高平均采樣數(shù)來獲得。

有源探頭能降低輸入電容,增加對輸入信號的帶寬。一種方法是用高速低噪聲的運放來構(gòu)建相對簡單的探頭,另一種是用很短的同軸電纜直連到示波器的輸入端。在這些情況下,探頭的輸入電容顯著減少。

對現(xiàn)有的功耗分析步驟進(jìn)行了改進(jìn)。這是一種新的方法,尚未有類似的。我們用鐵芯變壓器來取代連到電源或地的電阻,那樣波形就有點不一樣,因為信號的直流成分丟失了,同時又有些有利條件。常用的方法對直流電流幾乎沒有什么限制。但對于10歐電阻來講100mA的電流意味著有1V的電壓降,那可能中斷微控制器的正常操作。

減少這個電阻可以解決這個問題,但會使得難以識別功耗的微小變動。使用變壓器后,不需要使用昂貴的有源探頭,標(biāo)準(zhǔn)的無源探頭就可以給出幾乎相同的結(jié)果。如果信號太小,調(diào)節(jié)二次側(cè)的線圈就可以增加振幅。變壓器也擔(dān)當(dāng)無源濾波器的角色,如波形,同樣的處理器指令對電阻和變壓器所測量到的波形有不同的影響。那可以通過對獲得的信號進(jìn)行處理。為了攻擊獲得成功,需要采集數(shù)千的樣本,然后快速分析處理所展現(xiàn)的秘密。

最近,芯片設(shè)計上已考慮這種攻擊,并將使得這種攻擊方法更難獲得成功。

五、噪聲攻擊(Glitch attacks)

噪聲攻擊是快速改變輸入到微控制器的信號,以影響它的正常運行。通常噪聲是疊加在電源上或時鐘信號上,但噪聲也可以是外加的短暫電場或電磁脈沖。在離芯片表面數(shù)百微米處放置兩根金屬針,然后加上少于1微秒的數(shù)百伏電壓的窄脈沖,晶圓襯底會感應(yīng)出一個電場,使得鄰近晶體管的閾值電壓發(fā)生變化。最近出現(xiàn)一種改進(jìn)的方法:使用幾百圈金屬線繞在微探針的針尖構(gòu)成一個小型電感。當(dāng)電流進(jìn)入線圈會產(chǎn)生磁場,針尖將集中磁力線。

每個晶體管和與它相連的線路構(gòu)成有時延特性的RC電路。處理器的最大可用時鐘頻率取決于該電路的最大延遲。同樣的,每個觸發(fā)器在接收輸入電壓和由此引致的輸出電壓之間有個特征時間窗口。這個窗口由給定的電壓和溫度來確定。如果用時鐘噪聲(比正常的時鐘脈沖要短得多)或電源噪聲(電源電壓的快速波動)將會影響芯片里的某些晶體管,導(dǎo)致一個或多個觸發(fā)器進(jìn)入錯誤狀態(tài)。通過改變參數(shù),處理器會被導(dǎo)致執(zhí)行許多完全不同的錯誤指令,有時甚至是不被微碼支持的。經(jīng)管我們不會預(yù)先知道何種噪聲會導(dǎo)致何種芯片的何種錯誤,但它能相當(dāng)簡單地進(jìn)行系統(tǒng)的搜索。

1、時鐘噪聲攻擊(Clock glitches)

時鐘信號的噪聲攻擊在目前是最簡單的,且相當(dāng)實用。實際應(yīng)用中的噪聲通常用來取代跳轉(zhuǎn)條件并試驗先前的測試指令??梢栽诎踩艽a問詢處理時創(chuàng)建一個攻擊窗口,簡單預(yù)防執(zhí)行這些指令。指令噪聲也能用來擴大循環(huán)的時間。如,串口子程序在輸出緩沖后再讀更多的內(nèi)容;或在密鑰操作時減少循環(huán)次數(shù)來傳一個弱的密碼。 為獲得噪聲,時鐘需要臨時增加一個或大于半個周期,有些觸發(fā)器在到達(dá)新狀態(tài)之前就獲得輸入。時鐘噪聲通常針對處理器的指令流。對硬件執(zhí)行安全保護(hù)的微控制器沒有什么效果。實際中,僅使用時鐘噪聲來攻擊微控制器或智能卡的軟件程序接口。

這類保護(hù)的破解是相對容易的。如處理器在循環(huán)里只執(zhí)行一個指令,攻擊時可用不同的時鐘噪聲導(dǎo)致處理器誤操作。不需要小心地與時鐘信號同步,只需要隨機制造噪聲就可在數(shù)次攻擊內(nèi)成功。插入噪聲是相對容易的,無需使用外部發(fā)生器,瞬間短路晶振即可。當(dāng)諧振器在不同的泛音上產(chǎn)生震蕩會發(fā)出很多噪聲。大部分情況下需要在確定的時鐘周期內(nèi)獲得所需結(jié)果,在這種情況下用信號發(fā)生器更好。

使用時鐘噪聲來攻擊某些微控制器也許是很困難的。例如德儀的MPS430微控制器在內(nèi)部RC震蕩器工作的啟動模塊。很難與內(nèi)部時鐘同步,攻擊時很難估計精確的時間。一些智能卡在處理器指令流里會隨機插入延遲,使得攻擊更為困難。使用功耗分析會有幫助,但要求非常昂貴的設(shè)備來實時獲得參考信號。

2、電源噪聲攻擊(Power glitches)

電源供應(yīng)電壓的波動會導(dǎo)致晶體管閾值電平的漂移。結(jié)果就是一些觸發(fā)器在不同的時間里采樣它們的輸入,或讀出錯誤的安全熔絲的狀態(tài)。 通常用瞬間增加電源電壓或電壓跌落來制造噪聲,一般在10個時鐘周期內(nèi)。電源噪聲通常用在微控制器的程序接口上,能影響處理器運行或硬件安全電路。一般地,弱點比時鐘噪聲更難找到并利用,因為對于時域參數(shù),振幅,上升/下降時間都是變量。

一個例子是上例提到的攻擊MC68C05B6.如果在執(zhí)行AND $0100指令時電源電壓減少50-70%,處理器從EEPROM中取出的值是FFh而不是實際的值。這會對應(yīng)熔絲未加密狀態(tài)。竅門是小心計算執(zhí)行時間來減少電源電壓,否則處理器會停止運行或進(jìn)入復(fù)位狀態(tài)。這種任務(wù)并不難,復(fù)位后目標(biāo)指令在第一個一百周期內(nèi)被執(zhí)行。破解者可以使用矢量發(fā)生器或構(gòu)建一個自己的噪聲源。

另一個是微芯的老舊的PIC16F84。芯片的擦除操作會解除安全保護(hù)。但同時會芯片上程序和數(shù)據(jù)存儲器中的內(nèi)容。安全保護(hù)電路在硬件設(shè)計上是在安全熔絲復(fù)位之前擦掉存儲器。但我們發(fā)現(xiàn)在芯片擦除操作時電源電壓幾微秒內(nèi)增加到大約10V,會中斷存儲器擦除操作,但安全熔絲正常完成復(fù)位,這使得有可能讀出存儲器里的內(nèi)容。如此高壓需要謹(jǐn)慎使用,如果時間過長會損傷芯片。新版本的PIC16F84A增加了防欠壓和過壓攻擊的能力。如果電源電壓低于3V或6V,通過編程接口的任意修改存儲器的操作會被立即中斷。

不是一直需要電源噪聲超過電源電壓范圍的規(guī)格。例如,PIC18F84A微控制器,保護(hù)機制可以阻止在芯片擦除操作開始后使用大于50mV的噪聲。那會導(dǎo)致中止程序存儲器的擦除操作但不會擦掉熔絲。

上述例子表明噪聲攻擊時無需特殊工具就有很好的效果。智能卡里有時鐘監(jiān)控電路但極少微控制器有。

六、數(shù)據(jù)保持能力分析(Data remanence)

處理器一般會把密鑰保存在靜態(tài)RAM里,如果元器件被篡改就會掉電,RAM內(nèi)容丟失,從而保護(hù)密鑰不被竊取。眾所周知的是在低于零下20度時,SRAM里的內(nèi)容會“冰凍”。很多元器件把溫度低于這個閾值視為發(fā)生篡改事件。我們做了一些實驗來確定現(xiàn)代SRAM數(shù)據(jù)保持能力與溫度的關(guān)系。我們的實驗表明傳統(tǒng)的思維不再有效。即使在高溫下,數(shù)據(jù)保持能力也是個問題。數(shù)據(jù)保持能力不僅僅對SRAM有影響,對DRAM, UV EPROM, EEPROM和閃存也有影響。結(jié)果是,仍然可以從已擦除的存儲器中獲得一些信息。

這會給安全設(shè)備帶來很多問題。 安全工程師都很關(guān)注斷電后SRAM器件能保持?jǐn)?shù)據(jù)的時間。原因如下:很多產(chǎn)品使用密鑰或類似的方法進(jìn)行加密和別的安全相關(guān)的計算,需要不能被讀出或改變。最普遍的解決方法是把安全密鑰放在帶篡改傳感器的易失存儲器中。一旦檢測到發(fā)生篡改,易失傳感器會掉電或短路到地。但如果數(shù)據(jù)保留時間大于破解者打開元器件并對存儲器上電的時間,那保護(hù)機制就被摧毀了。

在二十世紀(jì)八十年代,發(fā)現(xiàn)低溫能將SRAM的數(shù)據(jù)保存時間增加到幾秒甚至幾分鐘。對于那個時候的元器件,發(fā)現(xiàn)零下20度就可以增加數(shù)據(jù)保存時間,并且會隨著溫度的降低而增加保持的時間。有些就增加了溫度傳感器,溫度低于零下20度就觸發(fā)篡改事件,立即清零存儲器。本次試驗是重復(fù)這個工作,察看2000年后的產(chǎn)品是否也有此特性。

另一個需要關(guān)注的是即使部分內(nèi)容已被破壞,安全信息也能被復(fù)原。假設(shè)破解者獲得了n=128位密鑰中的m=115位,也就是90%的信息。他可以通過搜索n!/(m?。╪-m)!=128!/(115!13?。?2.12*1017~258個可能的密鑰。通過1萬臺電腦,每臺每秒進(jìn)行10億次搜索密鑰的操作,破解者只需6個小時就能搜遍所有密鑰。如果只有80%的信息,也就是知道128位密鑰中的103位,那就有2.51*1026~288種可能。幾乎增大了一百倍,破解者要花百萬年來搜索密鑰,故認(rèn)為均勻的128位密鑰不能被恢復(fù)。